Im letzten Halbjahr schrieb ich mit einem 4-Personen Team fürs Studium (B.Sc. in Information & Cyber Security) eine Arbeit über die Thematik Cyber Fusion Center. Dabei wurde neben einer wissenschaftlichen Auseinandersetzung mit dem Thema auch der Bezug zur Praxis behandelt. Das Projektergebnis wurde als eines Besten des Semsters bewertet. Ich möchte auf meinem Blog einen Auszug der Arbeit der Öffentlichkeit zur Verfügung stellen. Auch darum, weil über den Begriff Cyber Fusion Center im deutschsprachigen Raum noch nicht viele Quellen zum Thema zur Verfügung stehen. Der Auszug enthält jedoch nur einen kleinen Teil der Arbeit. Ich danke Jan Grossenbacher, Raluca Schibli und Pascal Ruprecht Cosi herzlich für die ausserordentlich spannende Zusammenarbeit während diesem Projekt.

Einleitung

Die Bedrohungen, welche von der Cyberkriminalität ausgehen, gewinnen stetig an Bedeutung. Aus diesem Grund wird weltweit daran gearbeitet geeignete Massnahmen zu treffen, um sich dagegen zu wappnen. Der Begriff CFC liess in der jüngeren Vergangenheit aufhorchen. Gleich mehrere Organisationen berichteten über neue Einrichtungen mit diesem Namen. Eine standardisierte oder wissenschaftliche Definition für ein CFC gibt es jedoch nicht. Die Art und Weise, wie ein CFC aufgebaut ist, hängt stark von der Interpretation und der bereits vorhandenen Infrastruktur ab. Gut auf den Punkt, bringt es folgender Satz:

“Ein Fusionszentrum ist ein effektiver und effizienter Mechanismus zum Austausch von Informationen und Erkenntnissen, zur Maximierung der Ressourcen, zur Rationalisierung von Operationen und zur Verbesserung der Fähigkeit, Verbrechen und Terrorismus durch die Zusammenführung von Daten aus verschiedenen Quellen zu bekämpfen” (U.S. Department of Justice, Office of Justice Programs, Bureau of Justice Assistance)”.

In der Arbeiten möchten wir die Thematik des Cyber Fusion Centers von verschiedenen Gesichtspunkten und Aspekten aus genauer beleuchten. Dabei soll dem Leser einleitend vermittelt werden, wie sich die heutige Bedrohungslage in Bezug auf Cyberkriminalität darstellt. Es wird zudem darauf fokussiert, wie die nationale und transnationale Zusammenarbeit der Strafverfolgungsbehörden in Bezug auf Cyberkriminalität funktioniert und welche enormen Schwierigkeiten dabei bestehen. Denn mit einem guten Überblick über die momentane Bedrohungslage, kombiniert mit den bestehenden Schwierigkeiten der Strafverfolgung soll ein Bild dafür geschaffen werden, wo angesetzt werden muss, um der aktuellen Situation im Cyberraum Herr zu werden. Für diese Analyse wurden mehre wichtige Studien und Arbeiten ausgewertet. Darunter befindet sich unter anderen eine umfassende Studie der UNODC der Vereinten Nationen, «Comprehensive Study on Cybercrime» aus dem Jahre 2013. Weitere Quellen sind u.A. eine Studie des «Center for Strategic and International Studies» und «McAfee» zu den wirtschaftlichen Auswirkungen von Cyberspionage.

In vorliegender Arbeit wird ebenfalls einen Einblick dafür geben, dass der Begriff Cyber Fusion Center nicht klar definiert ist. Gerade nationale Organisationen interpretieren ihn unterschiedlich. Der Fokus dieser Arbeit liegt somit mehr auch auf dem Umgang nationaler Sicherheitsorganisation mit der Thematik Cybersicherheit, statt sich nur darauf zu beschränken, eine klare Abgrenzungslinie für den Begriff CFC zeichnen zu versuchen. Wir führten während des Projekts einen Besuch im Cyber Fusion Center der Schweizer Armee durch. Des Weiteren trafen wir uns am 24. November mit Serdar Günal-Rütsche, Chef Cybercrime bei der Kantonspolizei Zürich. Er leitet das nationale Netzwerk Ermittlungsunterstützung Digitale Kriminalitätsbekämpfung (NEDIK), welches als Cybercrime-Gremium der Kantonspolizeien sowie des Fedpol’s dient.

Alle einleitenden Analysen sollen dem Leser bereits ein Gefühl für folgende zwei Fakten vermitteln; Wie wichtig die Zusammenarbeit und das «Intelligence Sharing» bei der Bekämpfung von Cyberbedrohungen ist und welche Rolle die Geschwindigkeit vom Informationsaustausch dabei spielt.

Militärische Fusion Center dienten als Inspiration, auch im Kampf gegen Cybercrime, die Kräfte zu bündeln. Aufbauend auf dieser Definition, legt die Arbeit Wert darauf, die heutige Zusammenarbeit und das “Intelligence Sharing” bei der Bekämpfung von Cyberbedrohungen aufzuzeigen, statt sich ausschliesslich auf den Begriff CFC zu reduzieren. Weiterführend werden einige Plattformen und Frameworks beleuchtet, welche in gängigen CFCs zum Einsatz kommen und die Organisationen bei der Zusammenarbeitunterstützen sollen. Dies sind z.B.: Software zur Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM), die Open Source Threat Intelligence Platform (MISP) und das MITRE ATT&CK Framework. Die hier beleuchteten Software-Produkte sind nicht alleinig für die Verwaltung eines CFC entwickelt. Die Arbeit hatte den Fokus auf Adressaten ausserhalb des Cyber Security Fachgebiets. Aus diesem Grunde wurden die Produkte mit in den Scope der Arbeit genommen, um einer breiten Leserschaft einen groben Überblick über mögliche Software-Ansätze innerhalb eines CFCs augzuzeigen.

Digitalisierung

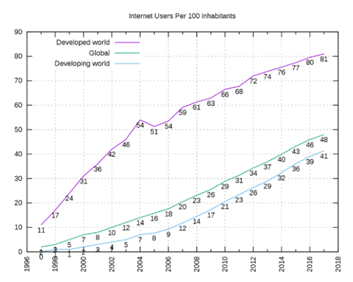

Die Digitalisierung ist der Motor heutigen Wirtschaftswachstums. Doch parallel zur Digitalisierung der Welt nehmen auch die Risiken für Cyber-Attacken weltweit seit Jahrzehnten zu [Malb13, S.7]. Sie sind dabei gleichermassen eine Bedrohung für die Nationale Sicherheit als auch für die Wirtschaft und ihren Unternehmen. Gleichzeitig steigen auch die Vernetzung und Abhängigkeit von digitalen Medien jedes Jahr. Ca. 4,54 Milliarden Menschen, das sind 59% der

Weltbevölkerung benutzten im Januar 2020 aktiv das Internet [Jerz20] (Abbildung 2.1).Parallel zur Vernetzung der Welt steigt auch die internationale Cyberkriminalität

Die Cyberkriminalität als Wirtschaftszweig setzt jährlich enormes Geld um und hat sich für viele kriminelle Organisationen als lukrativstes Geschäft etabliert. Gemäss einer Studie von Cybercrime Ventures wird die Cyberkriminalität im Jahr 2021 einen globalen Schaden von über 6 Billionen US$ verursachen. [Stev18] Somit wird dieser Wirtschaftszweig profitabler sein als der globale Umsatz aller illegaler Drogen kombiniert. [Kami17]

Dies zeigt auf, wie lukrativ es für kriminelle Organisationen ist, Millionen und Milliarden in den Aufbau von Ressourcen zu stecken, um mit dieser Form der Kriminalität Geld zu verdienen.

Comprehensive Study on Cybercrime

Das United Nations Office on Drugs and Crime (UNODC) der Vereinten Nationen veröffentlichte im Februar 2013 eine umfassende Studie zur Problematik Cyberkriminalität. Diese Studie wurde für die hier vorliegende Arbeit ausgewertet und genauer beleuchtet. Der Fokus wurde mehrheitlich daraufgelegt, wie die Strafverfolgungsbehörden international zusammenarbeiten, wie der Informationsaustausch funktioniert und welche Schwierigkeiten dabei vorhanden sind. Denn mit diesen Erkenntnissen lassen sich durchaus auch gewisse Parallelen zu nationalen und unternehmensinternen Sicherheitsorganisationen ziehen, um aufzuzeigen, wie wichtig der kompetenzübergreifende Informationsaustausch ist und wie schwierig dies sein kann.

Die Studie “Comprehensive Study on Cybercrime” wurde von einer internationalen Expertengruppe durchgeführt und umfasst Analysen und Meinungen von 69 UN-Mitgliedstaaten und 40 Organisationen des privaten Sektors. Untersucht wurde unter Anderem, wie die einzelnen UN-Mitgliedstaaten die Thematiken der strafrechtlichen Verfolgung von Cyberkriminalität und Kriminalitäts-Prävention handhaben sowie wie es um ihre Maturität der Überwachung von Cyberkriminalität steht.

Hier die Key Findings:

- 90% aller in der UN-Studie mitgearbeiteten Staaten antworteten, dass Cyberkriminalität allermeist durch eine Meldung der Betroffenen erst entdeckt wird.

- Mehr als eine Million IP-Adressen weltweit arbeiteten als Command and Control Servers für Botnets im Jahr 2011 [Malb13, S.25].

- 80% aller registrierten Fälle von Cyberkriminalität wurden durch eine Form von organisierten Akteuren durchgeführt [Malb13, S.39].

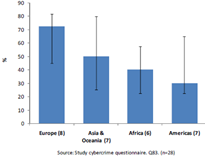

Das Diagramm in Abbildung 3.1 zeigt in wieviel Prozent von Fällen irgendeiner Form von Cyberkriminalität, ein Land technische Unterstützung gebraucht hätte, in wie vielen Fällen es Unterstützung erhielt und in wie vielen Fällen es Unterstützung anderen Ländern anbot [Malb13, S.178].

Dies zeigt sehr eindrücklich auf, wie wichtig die Zusammenarbeit der Organisationen bei der Aufklärung und Verhinderung von Cyberkriminalität ist und wie gross die Lücke ist zwischen Required und Received. Detaillierte Einsicht, aufgeschlüsselt in einzelne Organisationen, gibt danach untenstehende Statistik.

“A large range of government authorities reported both requiring and receiving technical assistance – emphasizing the importance of a multi-disciplinary, holistic response to cybercrime.” [Malb13, S.179]

Die Grafik in Abbildung 3.2 zeigt die Antworten der involvierten Länder auf, in wieviel Prozent der Fälle Cyberkriminalität eine transnationale Dimension einnimmt und somit mehr als nur ein Land zur Investigation betreffen würde [Malb13, S.183].

Nun möchte ich einen groben Überblick über schwierige Situation bei der internationalen Zusammenarbeit bei der Aufklärung von Cyberkriminalität geben.

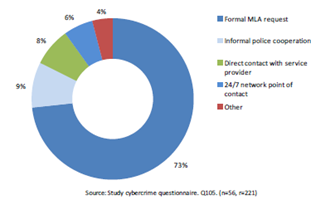

Die Aufklärung und Verhinderung von Cyberkriminalität bedürfen eine äusserst schnelle Reaktion, um Beweismittel zu sichern und weitere Schäden zu verhindern. Dies wird auch in der Studie mehrmals erwähnt. Dennoch antworteten über 70% der befragten Länder, dass die internationale Zusammenarbeit bei Cyberverbrechen in Form klassischer Rechtshilfeersuchen abgehandelt werden und das dieser Prozess meist mehrere Monate in Anspruch nimmt, siehe Abbildung 3.3 [Malb13, S.197].

Nur in 3% – 7% der Fälle werden Daten in 24/7 Netzwerken wie das von INTERPOL ausgetauscht [Malb13, S.201]. Dies wird durch nebenstehende Grafik genauer veranschaulicht [Malb13, S.208].

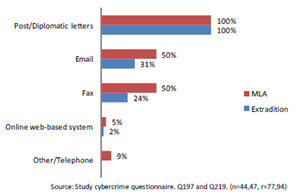

Die länderübergreifende Kommunikation von involvierten Verfolgungsbehörden wird dabei grösstenteils über klassische Wege wie diplomatischer Briefe, E-Mail oder Fax gelöst, wie in Abbildung 3.4 zusammengefasst [Malb13, S.206].

Dies veranschaulicht eindrücklich die Lücke zwischen dem eigentlichen Bedürfnis vom schnellen Handeln und der Realität. Viele Strafverfolgungsbehörden wie auch deren Cyber Security Organisationen sind nicht für die enorme Geschwindigkeit gewappnet, mit welcher Cyber-Attacken von statten gehen.

Ein momentaner Trend, sowohl in der Privatwirtschaft als auch in nationalen und internationalen Organisationen geht daher in die Richtung, möglichst viel Informationen über Sicherheitsvorfälle aus verschiedenen Sensoren und Kompetenzzentren zusammenzufassen. Daraus entsteht ein besseres Bild über die Natur des Angriffes, um effizienter und vielschichtiger reagieren zu können. Ein Sensor kann dabei sein, möglichst viel über mögliche Angreifer in Erfahrung zu bringen wie die Studie ebenfalls wie folgt erwähnt:

“A more recent phenomenon has been the consideration of the use of intelligence gathering by companies to respond to attacks. Several private sector organizations assist companies to profile adversaries and their motivations for attacks.“ [Malb13, S.246]

Definition Cyber Fusion Center

Der Begriff Cyber Fusion Center (CFC) ist gemäss Recherche eine Weiterentwicklung aus dem Konzept der “Fusion Center” (FC) welche in den USA eingeführt wurden. Wann genau diese Bezeichnung und das erste FC entstand konnte nicht mit Sicherheit belegt werden. Allerdings wurde das Konzept des FC laut verschiedenen Quellen nach den Anschlägen vom 11. September 2001 kreiert [Fusi00a]. Das Department of Homeland Security (DHS) und das Department of Justice (DoJ) trieben damals im Nachhall der Attentate eine Verbesserung der Kommunikation und Zusammenarbeit zwischen staatlichen, lokalen und territorialen Strafverfolgungsbehörden mit föderalen Strafverfolgungsbehörden an [Fusi09]. Das National Network of Fusion Centers, in seiner heutigen Form, besteht aus 78 staatlichen FC, welche dem DHS als Brennpunkte für das Sammeln, die Analyse und den Austausch von Informationen zwischen den verschiedenen Entitäten in Bezug auf Bedrohungen dienen [Fusi09]. Auch das DoJ beschreibt das FC wie folgt: “Ein FC ist ein effektiver und effizienter Mechanismus zum Austausch von Informationen und Erkenntnissen, zur Maximierung der Ressourcen, zur Rationalisierung von Operationen und zur Verbesserung der Fähigkeit, Verbrechen und Terrorismus durch die Zusammenführung von Daten aus verschiedenen Quellen zu bekämpfen.” [Fusi00b]. In den USA beschränkt sich somit ein FC nicht auf den Bereich Cyber, sondern fusioniert alle möglichen Ressourcen mit dem Ziel einer möglichst effizienten Terrorbekämpfung (Abbildung 4.1). Ein FC wird zudem in den “Fusion Center Guidelines”, welche durch das DoJ und DHS herausgegeben wurden, genauer definiert und beschreibt die Aufnahme eines neuen Zentrums, betrifft jedoch nur FCs per Definition der USA [UsUs06]. Wollen FCs jedoch auch den Cyberraum abdecken, wurde in den USA eine Dokumentation zur Integration von Cyber für FCs herausgegeben, welches vom DHS zur Verfügung gestellt wird [Usde00].

Das Konzept des Zusammenschlusses von verschiedenen Institutionen und interdisziplinären Teams mit einem breiten Spektrum an Ressourcen, um Informationen zu teilen datiert zwar nicht von 2001, doch der Begriff FC konnte sich offenbar dank dem klingenden Namen ausgezeichnet durchsetzen. Diese Bezeichnung wurde von verschiedenen staatlichen und privaten Organisationen aufgegriffen, woraus das Konzept des CFC entstehen sollte. Eine allgemeingültige Definition, was ein CFC ist und welche Aufgaben es zu erfüllen hat, gibt es jedoch nicht. Da es keinen Standard zu CFCs gibt, können wir uns lediglich auf die existierenden CFCs berufen, welche es bereits gibt und ihre eigene Interpretation eines CFCs untersuchen. Davon ausgehend haben wir uns auch die Frage gestellt, wieso sich die CFC, welche wir untersucht haben, diesen Namen übernommen haben. Der Leiter des CFC der Schweizer Armee antwortete auf diese Frage exemplarisch, er hatte den Auftrag eins aufzubauen, ohne weitere Angaben zu erhalten. Um die Frage, was ein CFC ist zu beantworten werden wir uns deshalb, nebst dem genauer beschriebenen “amerikanischen” FC Konzept, vor allem darauf konzentrieren dem Leser die Gemeinsamkeiten in der Interpretation der verschiedenen CFC vorzustellen, welche wir untersuchen durften.

Ziele eines Cyber Fusion Center

Die Ziele eines CFCs werden von ihren Betreibern unterschiedlich beschrieben. Cyware ein Anbieter von von Cybersecurity Software und Dienstleistungen beschreibt es wie folgt: Ein CFC verfolgt den Ansatz der Erkennung (Detection) , Reaktion (Response), Jagd nach Cyberbedrohungen (Threat Hunting) und Austausch von Informationen (Threat Intelligence) über Bedrohungen und Datenwissenschaft (Data Science) [Cywa20]. Damit bietet das CFC einen holistischen Ansatz zur Bekämpfung von Cyber-Bedrohungen. Dazu inkorporiert es noch weitere Teams einer Organisation, welche ebenfalls zur Verteidigung benötigt werden. Zu diesem Ansatz wird eine enge Zusammenarbeit mit der IT Operations, Beauftragte für die physische Sicherheit, Produktentwicklung, Betrugsbekämpfung und anderen Divisionen angestrebt. Das kann zu einer Steigerung der “Threat Intelligence”, zur Beschleunigung der Reaktionsgeschwindigkeit bei Angriffen und zur Reduzierung von Risiken und Kosten führen.

Kudelski, besonders interessant, weil es sich um eine Schweizer Firma handelt, betreibt mit seinem Cybersecurity Unternehmen Kudelski Security in den USA und in der Schweiz ein CFC.

Ein CFC hebe sich von traditionellen Sicherheitsansätzen damit ab, dass es nicht rein auf die Kompromittierungsphase der Angriffskette fokussiere, sondern den Weg der Angreifer schon vor einem potentiellen Angriff verfolgen damit sie früher unterbinden zu können. Dies erreichen sie, indem sie ihre Kenntnisse aus der internen Forschung und Entwicklung in Kontext setzen und analysieren. Das CFC soll eine grosse Menge von Daten verknüpfen und analysieren, um die Arbeitsweise von Hackern möglichst genau nachvollziehen zu können. Damit sollen schon vor Angriffen Hinweise dazu beitragen dies zu verhindern [Kude00].

Das CFC der Schweizer Armee, welches wir dank einem Besuch besser kennen lernen durften, hat das erklärte Ziel Cyber-Angriffe auf militärische Einrichtungen zu verhindern. Hier wurde daraufgesetzt, das bestehende Security Operations Center (SOC) vor allem organisatorisch besser zu vernetzen. Indem man die Infrastruktur, das SOC und das milCERT unter einem Dach organisiert, verbessert man den Austausch des Know-hows zwischen den verschiedenen Teams.

Aus diesen drei Einblicken kann man herausziehen, dass die verschiedenen Akteure den Ansatz des FC einerseits den Schwerpunkt darauf legen einen ganzheitlichen Ansatz bei der Cybersicherheit zu bieten indem sie die Tätigkeiten von Angreifern mit eingehender Datenanalyse bereits die darauf Zusammenfassend ist ein CFC eine koordinierte Zusammenarbeit zwischen verschiedenen, zusammenhängenden Abteilungen innerhalb einer Organisation, um die operative Effektivität und Bereitschaft zur Verteidigung gegen Cyber-Gefahren zu erhöhen [Cywa20].

Abgrenzung zu einem Security Operation Center

Der Begriff CFC wird in der Privatwirtschaft vermehrt als gut klingender Marketing-Ausdruck für einige SOC Services verwendet. In folgendem Abschnitt möchten wir aus diesem Grund eine Abgrenzung zum einem SOC zeichnen. Ein SOC kann dabei unserer Meinung nach nur als ein Teilbereich eines CFC gesehen werden. Dabei ist es vor allem auf die Detektion, die Analyse und die Antwort auf Bedrohungen in der IT-Sicherheit ausgerichtet. Es baut auf einer reaktionären Sicherheitsstrategie auf ([Socs00]. Zum Schutz der IT-Infrastruktur und der Daten fungiert das SOC in einem Unternehmen als eine Sicherheitsleitstelle [Wasi00]. Somit ist es die Stelle, in welcher die Daten der verschiedenen Sensoren zusammenfliessen und durch die Mitarbeiter bewertet werden.

Zu den Aufgaben eines SOC gehören jedoch auch die Verwaltung und Organisation von Security-Systemen [Bent00]. Es geht darum, bei Cyberattacken die richtigen Abwehrmassnahmen einzuleiten, um den Schaden klein zu halten. Mittels Threat Intelligence

soll eine proaktive Überwachung und Analyse der Bedrohung stattfinden. Die Systeme und Prozesse sind kontinuierlich zu härten und auf die neuen Bedrohungen auszurichten, dazu gehören unter anderem das Patch-Management (Bugfixes, Hotfixes, Updates), das Configuration Management (Konfiguration) sowie das Fault-Management (Funktion). In konkreten Verdachtsfällen und Attacken sind die notwendigen Stellen zu alarmieren bzw. zu informieren. Weitere Aufgaben sind das Durchführen von Sicherheits-Assesments, technische Unterstützung bei Sicherheitsfragen und das Reporting über die sicherheitsrelevanten Systeme [Wasi00].

Ein SOC Team braucht dazu technische Mittel und eng getaktete Prozesse, um die Vorgänge im Netzwerk zu überwachen und zu analysieren. Bei einem verdächtigen Vorgang oder potentiellen Angriff, arbeitet das Team eng mit dem “incident response” Team, welches auf die Angriffe reagieren kann [Cywa20].

Im Gegensatz zu einem CFC verfolgt das SOC nicht den ganzheitlichen Ansatz zur Aufspürung von Bedrohungen und Einbrüchen, sondern beschränkt sich auf den Schutz der IT mittels der Analyse von Sensor-Daten.

Aufbau eines Cyber Fusion Centers

Um Aktionen gegnerischer Akteure, die Angriffe an verschiedenen Fronten ausführen, effizient zu bekämpfen, ist es notwendig, dass die Verteidiger einen Schritt voraus sind und Wege zur Zusammenarbeit, Kooperation und zum Informationsaustausch finden. Per Definition ist Fusion die Kombination von zwei oder mehr Parteien, die zu einer viel stärkeren Einheit führt.

Wie in vorhin erwähnt, ist ein CFC ein relativ neues Konzept, und eine standardisierte und einfache Definition seiner Struktur und seiner Zuständigkeiten liegt noch nicht vor. Die Struktur eines CFC und die unterschiedlichen Teams, die unter einem Dach zusammengeführt werden, können unterschiedlich sein. In folgendem Kapitel möchten wir einige Thematiken beleuchten, welche wir als wichtig in Bezug auf unsere Thematik erachten.

Information Sharing

In der heutigen Welt gibt es eine riesige Datenmenge, die ständig generiert wird. Das Erfassen, Analysieren, Interpretieren und Verwenden der Daten bleibt eine grosse Herausforderung.

Daten werden zu Informationen – und nicht alle Informationen können gemeinsam genutzt werden. Militärische Organisationen, Behörden und die Polizei sind im Besitz von geheimen Informationen, die für die Sicherheit des Landes und der Menschen, die sie verteidigen, von entscheidender Bedeutung sind. Es liegt dabei auf der Hand, dass es schwierig ist, vertrauliche oder geheime Informationen mit anderen Organisationen zu teilen, auch wenn dies für den Kampf gegen die Cyber-Angriffe wichtig wäre. Sowohl der Leiter CFC der Schweizer Armee, wie auch der Leiter NEDIK und Cybercrime der KaPo ZH erwähnten wiederholt, dass das Teilen von wichtigen Informationen sie vor grosse Herausforderungen stellt. Die Herausforderungen sind dabei nicht nur technischer Natur. Sondern vielmehr die äusserst schwierige Antwort auf die Frage, ob die rechtlichen Grundlagen bestehen, um eine gewisse Information zu teilen.

Die Cyberkriminalität dehnt ihren Tentakeln jedoch über physische und imaginäre Grenzen aus und macht den Wissensaustausch und Diskussionen zwischen den Peers für die Bekämpfung von Cyberangriffen entscheidend.

Innerhalb eines CFC ist es von vitaler Bedeutung, dass die verschiedenen Bereiche miteinander kommunizieren und Daten austauschen. In diesem Kapitel werden einige Tools beschrieben, die zur Informationsbeschaffung, -zusammenführung, -nutzung und -verbreitung eingesetzt werden.

Collaboration and Intelligence Sharing (MISP)

Eine der Herausforderungen beim Umgang mit grossen Mengen heikler Daten ist der Austausch und die Zentralisierung dieser Informationen. Aus der Notwendigkeit heraus, mit den Peers zu kommunizieren, wurde 2011 die Malware Information Sharing Platform (MISP) entwickelt. MISP hat sich im Laufe der Jahre weiterentwickelt und steht heute für Open Source Threat Intelligence and Sharing Platform [Comp20]. Nach der Initiierung durch das belgische Verteidigungsministerium und durch die NATO weiterentwickelt ist MISP heute ein Gemeinschaftsprojekt, das von einem Team von Freiwilligen geleitet und von zahlreichen Organisationen auf der ganzen Welt, einschliesslich Regierungen, genutzt wird.

MISP ist eine freie und quelloffene Software, die dazu beiträgt, Bedrohungsinformationen auszutauschen, wobei jeder ein Konsument und / oder ein Mitwirkender / Produzent sein kann (Abbildung 5.2). MISP ist eine praktische, leicht zu bedienende Software, die sich ständig weiterentwickelt. Es ist eine Plattform für Threat Intelligence[1] zum Sammeln, Austauschen, Speichern und Korrelieren von “Indicators of Compromise” (IoC) von gezielten Angriffen, Threat Intelligence, Informationen über Finanzbetrug, Schwachstellen oder Informationen

zur Terrorismusbekämpfung [Misp20a]. Aber Informationen haben für verschiedene Teilnehmer unterschiedliche Bedeutungen. Wie im Kapitel 5.1 beschrieben, besteht die Schwierigkeit, dass viele Informationen einen gewissen Grad an Geheimhaltung aufweisen müssen. Aber der Austausch dieser Informationen kann dazu beitragen, einen aufschlussreichen Austausch mit den Gleichgesinnten zu führen, um Strategien gegen Angriffe weiterzuentwickeln. Bei MISP gibt es verschiedene Grade zur Klassifizierung von Informationen vor dem Austausch[WDWI16]:

- Nur Organisation – nur Mitglieder einer Organisation dürfen eine Information sehen.

- Nur Gemeinschaft – nur Benutzer der MISP-Gemeinschaft können die Information sehen.

- Verbundene Gemeinschaften – Benutzer der MISP-Gemeinschaft, einschliesslich Organisationen auf dem MISP-Server sowie MISP-Server, die diesen Server synchronisieren. Dazu gehören auch Hosting-Organisationen von Servern, die sich mit diesen Servern verbinden.

- Alle – die gemeinsam genutzten Inhalte werden innerhalb der gesamten MISP-Gemeinschaft gemeinsam genutzt.

Die zeigt auf, dass es innerhalb MISP Grenzen zur Klassifizierung von Geheimhaltungsstufen von Informationen gibt. Genauer als diese Einstufungen kann man nicht gehen. Die Informationen, die innerhalb MISP somit ausgetauscht werden, beschränken sich auf das, was jeder Benutzer / jede Organisation / Gemeinschaft zur Verfügung stellen möchte.

MITRE ATT&CK

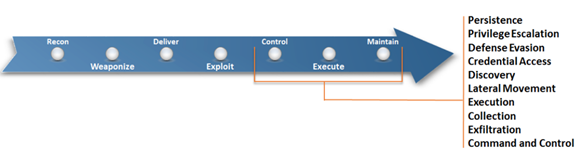

Ein weiteres industrieweit begehrtes Werkzeug im Kampf gegen Cyberattacken ist das von MITRE entwickelte ATT&CK Framework. ATT&CK stellt ein Framework zur Verfügung, welches alle Arten von Angriffen in Kategorien einteilt und sie in einem der Cyber Kill Chain ähnlichen Vorgehen richtig einordnet. Alle bekannten Taktiken (das Warum) und Techniken (das Wie) wurden vom MITRE und der globalen Community in einer ATT&CK-Matrix gesammelt und dokumentiert. Nachstehend eine kurze Beschreibung:

ATT&CK steht für Adversarial Tactics, Techniques and Common Knowledge (feindliche Taktiken, Techniken und allgemeines Wissen). Es wurde 2013 entwickelt [Stro18], um Folgendes bei Cyberangriffen zu dokumentieren:

- Taktiken – gegnerische Ziele während eines Angriffs;

- Techniken – eine Übersicht der Mittel, mit denen die Gegner diese Ziele erreichen

- Sub-Techniken – spezifische technische Mittel, mit denen die Gegner die Ziele erreichen

- Dokumentierte feindliche Hackergruppen und derer Nutzung von Techniken, ihren Verfahren und anderen Metadaten [SAMN20]

Durch die Verwendung eines bedrohungsbasierten Modells erweitert ATT&CK die drei post-Phasen des Zyklus eines Cyberangriffs und dehnt sie auf heute 14 verschiedene Taktiken aus, wie in Abbildung 5.3 zu sehen ist [SBKK17].

Die Techniken, die der Angreifer anwendet, um diese Taktiken zu erreichen, sind in Abbildung 5.4 dargestellt. Die Techniken können weiter in Subtechniken unterteilt werden, wie in Abbildung 5.5 veranschaulicht.

Alle Techniken und Untertechniken, die im Rahmen von ATT&CK gesammelt wurden, sowie Lösungen zur Schadensbegrenzung werden auf der Homepage der ATT&CK-Knowledgebase ausführlich beschrieben: [Mitr20]. Bekannte Hacker Gruppen und ihre Taktiken, Techniken und geübten Angriffe, die so genannten Verfahren, werden ebenfalls bereitgestellt. Innerhalb des Projekts werden auch Software-Teile dokumentiert, welche in der Vergangenheit zur Durchführung einer Attacke verwendet wurden.

Praxis-Beispiel

Die Führungsunterstützungsbasis (FUB) ist der IKT Leistungserbringer der Schweizer Armee. Sie steht für robust – hochsichere – IKT Leistungen und elektronische Operationen – für die Armee – in allen Lagen. Am 10. November 2020 erhielten wir vom Leiter des CFCs eine Führung.

Die Aufgaben des CFCs sind unter Anderem:

- die zentrale Organisation zur flächendeckenden Überwachung und Abwehr von Cyber-Angriffen auf militärische Systeme und Netzwerke;

- der 24×7 Betreiber des SOC

- zuständig für den konstanten Ausbau des Monitoring sicherheitsrelevanter Ereignisse;

- zuständig für die Weiterentwicklung und Vertiefung der Analysen von Cyber-Angriffen und der digitalen Forensik (milCERT).

Intelligence Sharing

Wie während der Arbeit eingehend erklärt, ist das rasche Teilen von Informationen über mehrere Kompetenzzentren von grosser Wichtigkeit, um rasch auf die verändernden Bedrohungen reagieren zu können. In der Auswertung der Studie der Vereinten Nationen konnte aufgezeigt werden, dass das Teilen von Informationen jedoch sehr langsam von statten geht und oftmals Schwierigkeiten bereitet. Das Cyber Intelligence Sharing sei gemäss unserem Besuch international aus mehreren Gründen eine schwierige Angelegenheit. Eine weitere Problematik ist die adäquate Klassifizierung der Information. Abhängig von der Klassifizierung der Information, muss situationsabhängig entschieden werden, welche Partner die Informationen überhaupt wissen dürfen. Automatisierte Sharing Netzwerke seien deshalb nicht einfach zu betreiben.

Ein weiteres wichtiges Instrument zur Förderung der internationalen Zusammenarbeit sind die gemeinsamen Übungen, welche unterschiedliche Organisationen regelmässig organisieren. Das Projekt “Locked Shields” der NATO beispielsweise, ermöglicht es verschiedenen Teilnehmern von NATO-Mitgliedsstaaten, sich regelmässig zu treffen und sich in gemeinsamen Übungen mit komplexen Aufgabenstellungen im Cyber-Raum zu beschäftigen. Die Übungen und der gegenseitige Austausch fördert dabei die Cyber-Resilienz der teilnehmenden Organisationen und stärkt die gemeinsamen Interessen sowie das Netzwerk. Das CFC der Armee sieht die “Locked Shields” Übungen als sehr wertvoll und profitiere von ihrem Austausch. Weitere Cyber-Übungen sind beispielweise das Projekt “Common Roof” des DACH-Verbunds (Deutschland, Österreich, Schweiz), in welchem die Schweizer Armee ebenfalls Mitglied ist [Klee19].

Der Besuch beim CFC der Schweizer Armee veranschaulichte, wie äusserst komplex es ist, ein Netzwerk dieser Grösse schützen zu können. Die Infrastruktur der Armee ist riesig und sehr heterogen aufgebaut. Auf der anderen Seite ist die Armee äusserst exponiert durch feindliche Akteure angegriffen zu werden. Interessant hierbei ist jedoch zu erwähnen, dass die Angreifer vielfach nicht direkt staatliche Akteure seien. Vielmehr versuchen meist organisierte kriminelle Akteure Zugriff zu erlangen.

Das CFC der Schweizer Armee hat zudem das Alleinstellungsmerkmal, dass sie noch viel stärker mit ihren Partnern wie dem Nachrichtendienst des Bundes, dem NCSC und anderen Organisationen vernetzt sein muss, als dies in anderen CFCs der Fall ist. Die organisierten Übungen wie “Locked Shields” und das “Common Roof” Projekt sind dabei ein äusserst erfreulicher Trend. Er führt zu verstärktem und dringend benötigtem internationalen Wissensaustausch und stärkt die transnationale Zusammenarbeit im Kampf gegen Cyberkriminalität.

Handlungsempfehlungen

In folgendem Abschnitt möchten wir einerseits Handlungsempfehlungen zum Aufbau eines CFC in einem Unternehmen sprechen. Auf der anderen Seite möchten wir auf die nötigen Verbesserungen im Bereich Threat Intelligence Sharing eingehen.

Für den Aufbau eines CFC in einer Unternehmung empfehlen wir, dass sie zuerst die Aufgaben, die Kompetenzen und die Verantwortung für Ihr CFC definiert. Es gibt nicht das CFC, sondern kann je nach Grösse des Unternehmens, nach deren Branche und weiteren Parametern anders aussehen. Wenn das WAS geklärt ist, können die nötigen Prozesse und die Organisation eines CFC aufgebaut werden. Auch die im aufzubauenden CFC nötigen technischen Komponenten sind von den Bedürfnissen der Organisation abhängig. Ein funktionierendes SOC mit einem etablierten SIEM-System, sowie die Mitgliedschaft in Threat Intelligence Sharing Netzwerken wie MISP sehen wir jedoch als zentral. Weiter ist es wichtig, ein organisationsübergreifendes Netzwerk aufzubauen und in diesen Übungen und Trainings durchführen, wie sie beispielsweise in den erwähnten Projekten wie “Locked Shields” und “Common Roof” durchgeführt werden.

Wie in der Arbeit mehrmals betont, gibt es in dieser Thematik keine exakte Wissenschaft. Das Thema CFC ist noch im Aufbau und wird sich weiterentwickeln. Das heisst für Firmen auch, dass ein CFC lebt, es muss sich dem Umfeld anpassen und sich den neuen Bedrohungen anpassen. Eine weitere Empfehlung bei einem Aufbau ist auch, dass nicht die 100% Lösung gesucht wird. Eine 80% Lösung und stetige Weiterentwicklung werden auch zum Ziel führen.

Auf nationaler und internationaler Ebene sehen wir grossen Handlungsbedarf zur Bekämpfung von Cyberbedrohungen. Zum einen bestehen grössere organisatorische Hürden bei der Zusammenarbeit verschiedener Behörden. Zum anderen bestehen rechtliche Unklarheiten und ungeklärte Fragen in Bezug auf den Austausch heikler Informationen, welche jedoch bei der Bekämpfung von Cyberattacken von vitaler Bedeutung wären. Bei organisatorischen Thematiken als auch bei rechtlichen Fragen würden wir somit eine Weiterentwicklung der internationalen Gemeinschaft begrüssen.

Literaturverzeichnis

[Bent00] Bentz, Volker: Welche Aufgaben erfüllt ein Security Operations Center? URL https://www.brandmauer.de/blog/it-security/welche-aufgaben-erfuellt-ein-security-operations-center. – abgerufen am 2020-11-08

[Comp20] Computer Incident Response Center Luxembourg. URL https://www.circl.lu/services/misp-malware-information-sharing-platform/. – abgerufen am 2020-11-15

[Cywa20] Cyware: What is Cyber Fusion Center and how is it different from Security Operations Center (SOC) | Educational Guides | Educational Guides. URL https://cyware.com/educational-guides/cyber-fusion-and-threat-response/what-is-cyber-fusion-center-and-how-is-it-different-from-security-operations-center-soc-b13a. – abgerufen am 2020-10-02. — Cyware Labs

[Diep00] Die Polizeikorps der Kantone sind bei Cybercrime gefordert. URL https://www.zh.ch/de/news-uebersicht/mitteilungen/2018/sicherheit—justiz/kantonspolizei/die-polizeikorps-der-kantone-sind-bei-cybercrime-gefordert.html. – abgerufen am 2020-12-05. — Kanton Zürich

[Fusi00a] Fusion Centers Struggle to Find Their Place in the Post-9/11 World. URL https://www.governing.com/topics/public-justice-safety/gov-fusion-centers-post-911-world.html. – abgerufen am 2020-11-28

[Fusi00b] Fusion Centers and Intelligence Sharing. URL https://it.ojp.gov/initiatives/fusion-centers. – abgerufen am 2020-11-28

[Fusi09] Fusion Centers. URL https://www.dhs.gov/fusion-centers. – abgerufen am 2020-11-28. — Department of Homeland Security

[Glob20] Global Internet usage. Wikipedia.

[Jerz20] Jerzy, Nina: Internetnutzung: So digital ist die Welt 2020. URL https://www.capital.de/leben/so-digital-ist-die-welt-2020. – abgerufen am 2020-10-02. — Capital.de

[Kami17] Kami Periman: How to Prevent the Bank Robbery No One Can See. URL https://blogs.cisco.com/financialservices/how-to-prevent-the-bank-robbery-no-one-can-see. – abgerufen am 2020-10-25. — Cisco Blogs

[Klee19] Kleemayr, Gertraud: Common Roof: Militär vereint mit Schweiz und Deutschland gegen Cyberangriff. URL https://www.meinbezirk.at/flachgau/c-lokales/militaer-vereint-mit-schweiz-und-deutschland-gegen-cyberangriff_a3678936. – abgerufen am 2020-11-19. — meinbezirk.at

[Kude00] Kudelski Security: Cyber Fusion Center. URL https://kudelskisecurity.com/de/services/managed-security/cyber-fusion-center/. – abgerufen am 2020-11-29. — Kudelski Security

[Malb13] Malby Steven et al.: COMPREHENSIVE STUDY ON CYBERCRIME. In: UNITED NATIONS OFFICE ON DRUGS AND CRIME Vienna (2013)

[MHHV11] Miller, David R. ; Harris, Shon ; Harper, Allen A. ; VanDyke, Stephen ; Blask, Chris: Security Information and Event Management (SIEM) Implementation : McGraw-Hill, 2011 — ISBN 978-0-07-170108-2

[Misp20a] MISP – Open Source Threat Intelligence Platform & Open Standards For Threat Information Sharing. URL https://www.misp-project.org/index.html. – abgerufen am 2020-11-15

[Misp20b] MISP Threat Sharing. Wikipedia.

[Mitr20] MITRE Corporation: MITRE ATT&CK. URL https://attack.mitre.org

[Ncsc00] NCSC, Nationales Zentrum für Cybersicherheit: Das Nationale Zentrum für Cybersicherheit. URL https://www.melani.admin.ch/melani/de/home/ueber_ncsc/das_ncsc.html. – abgerufen am 2020-11-01

[Pett20a] Petters, Jeff: What is SIEM? A Beginner’s Guide. URL https://www.varonis.com/blog/what-is-siem/

[Pett20b] Petters, Jeff: MITRE ATT&CK Framework: Everything you need to know. URL https://www.varonis.com/blog/mitre-attck-framework-complete-guide/

[SAMN20] Strom, Blake E. ; Applebaum, Andy ; Miller, Doug P. ; Nickels, Kathryn C. ; Pennington, Adam G. ; Thomas, Cody B.: MITRE ATT&CK: Design and Philosophy, 2020

[SBKK17] Strom, Blake E. ; Battaglia, Joseph A. ; Kemmerer, Michael S. ; Kupersanin, William ; Miller, Douglas P. ; Wampler, Craig ; Whitley, Sean M. ; Wolf, Ross D.: Finding Cyber Threats with ATT&CK – Based Analytics, MITRE Technical Report ( Nr. MTR170202) : The MITRE Corporation, 2017

[Socs00] SOCs vs. AFCs: What’s the Difference? URL https://www.optiv.com/explore-optiv-insights/blog/socs-vs-afcs-whats-difference. – abgerufen am 2020-10-02. — Optiv

[Stev18] Steve Morgan: Cybercrime Damages $6 Trillion by 2021. URL https://cybersecurityventures.com/hackerpocalypse-cybercrime-report-2016/. – abgerufen am 2020-10-25. — Cybersecurity Ventures

[Stro18] Strom, Blake: ATT&CK. URL https://medium.com/mitre-attack/att-ck-101-17074d3bc62

[Swan00] Swanagan, Michael: What is a SIEM solution? Benefits, Tools, Strategies. URL https://purplesec.us/siem-solutions/

[Usde00] US Department of Homeland Security: Cyber Integration for Fusion Centers: An Appendix to the Baseline Capabilities for State and Major Urban Area Fusion Centers, S. 32

[UsUs06] Fusion Center Guidelines. In: US Department of Homeland Security ; US Department of Justice (Hrsg.) (2006)

[Vals17] Valsan, Liviu: Security Workshop: Threat Intel Sharing with MISP.

[Wasi00] Was ist ein Security Operations Center (SOC)? URL https://www.security-insider.de/was-ist-ein-security-operations-center-soc-a-617980/. – abgerufen am 2020-11-08

[WDWI16] Wagner, Cynthia ; Dulaunoy, Alexandre ; Wagener, Gérard ; Iklody, Andras: MISP: The Design and Implementation of Collaborative Threat Intelligence Sharing Platform. In: WISCS ’16: Proceedings of the 2016 ACM on Workshop on Information Sharing and Collaborative Security, 2016

[Wiki00] Wikipedia: Security information and event management. URL https://en.wikipedia.org/wiki/Security_information_and_event_management. – abgerufen am 2020-11-25

Comments